Lectores de Tarjetas Inteligentes, Tarjeta Inteligente

Para obtener mayor flexibilidad es recomendable la adquisición de una impresora de tarjetas.

En SCSSA contamos con tarjetas inteligentes las cuales se pueden integrar con nuestros sistemas de control de acceso. Nuestros lectores de tarjetas inteligentes cuentan con estética, funcionalidad y rapidez de operación.

Básicamente una tarjeta inteligente (también llamada smart card) contiene un circuito integrado el cual le permite la ejecución de comandos para lograr fines de identificación y control. El tamaño es similar a cualquier tarjeta de crédito, por lo tanto entran en una billetera cómodamente. Su pequeño tamaño puede ser alcanzado principalmente por el hecho de que no tienen baterías, la energía utilizada es brindada directamente por los lectores de tarjetas.

Aplicaciones Comerciales de las Tarjetas Inteligentes SCSSA

- Identificación del portador de la tarjeta

- Pago de servicios o bienes mediante dinero virtual que se puede encontrar contenido en la memoria de la tarjeta.

- Almacenamiento confiable y seguro de información relacionado al portador.

Las tarjetas inteligentes SCSSA contienen memoria no volátil, en la cual se puede almacenar información del usuario como nombre, dni, número de socio, etc la cual puede ser reconocida por un lector de tarjetas inteligentes.

En aplicaciones especiales como las tarjetas "monedero" o las nuevas tarjetas para los colectivos puede existir un campo denominado saldo donde se guarda el dinero que la persona posee en un momento determinado. Obviamente todos estos datos son guardados en forma encriptada, para solo ser accedidos por quien corresponda.

Aplicaciones en el control de acceso

Con respecto a las aplicaciones de las tarjetas inteligentes en el control de acceso, se pueden programar distintos permisos dependiendo del titular. En un mismo edificio una tarjeta puede tener configurada exactamente a que dispositivos de control puede acceder. Con dispositivos de control nos referimos a puertas automáticas, portones, molinetes, barreras, etc.

Cada dispositivo de control tiene una identificación, en la tarjeta inteligente se cuenta con un atributo del tipo binario que indica si la persona puede acceder o no al área.

El lector de tarjetas inteligentes SCSSA puede ser instalado en cualquier dispositivo de control. También existen diversidad de dispositivos de control con lectores de tarjetas inteligentes incorporados.

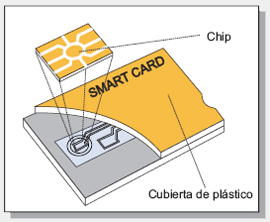

Estructura de una tarjeta inteligente:

Básicamente esa compuesta por 3 partes.

CPU: Es el cerebro de la tarjeta, el procesador. Estos suelen trabajar con 8 bits y 5 voltios de alimentación. Opcionalmente se pueden incluir módulos especiales para la ejecución de instrucciones criptográficas

ROM (memoria de solo lectura): Es una memoria interna que va desde los 10K hasta los 30K. En esta se contiene el sistema operativo de la tarjeta, las rutinas de ejecución y los algoritmos criptográficos. Esta memoria es escrita inicialmente en el proceso de fabricación y no puede ser sobrescrita durante su uso).

EEPROM: Memoria en la que se encuentran grabados los ficheros, los datos utilizados por el usuario, las claves, y las mismas aplicaciones a utilizar que se ejecutaran durante el proceso de utilización de la tarjeta. El acceso a esta tarjeta se encuentra restringido por el mismo sistema operativo, lo que requiere un dispositivo autorizado para garantizar el acceso. Las memorias EEPROM pueden ser grabas eléctricamente miles de veces sin sufrir desgastes,

Proceso de Fabricación:

La fabricación de tarjetas inteligentes se puede resumir en los principales procesos claves.

1) Producción del chip: Se fabrican muchos chips en forma simultánea, los cuales son extraídos de una oblea de silicio. Este es un proceso delicado que requiere de un ambiente libre de polvo, inclusive el ambiente de un quirófano es considerado sucio para la fabricación de chips. Una sola partícula de polvo puede arruinar un chip de alto costo.

2) División de los chips para inserción en tarjetas: Una vez concluida la fabricación de la oblea, se extraen los chips, se prueban individualmente y luego se empaquetan para su posterior utilización.

3) Fabricación de la tarjeta: La fabricación de la tarjeta, sus medidas y su composición química se encuentran reguladas por organizaciones internacionales. Por lo tanto este proceso consiste en la fabricación del formato y posterior verificación del cumplimiento de los estándares.

4) Inserción del chip en la tarjeta: Una vez terminada la fabricación tanto del chip como de la tarjeta, se realiza un calado en la tarjeta para poder incrustar el chip correspondiente. Luego se realizan las conexiones, quedando el proceso de fabricación principal concluido. Faltan las configuraciones de software.

5) Pre-personalización: Una vez que la tarjeta esta construida, se necesitan cargar ciertos programas y rutinas básicas que permitirían su posterior configuración y utilización. Este proceso se realiza por medio de un programador de tarjetas inteligentes el cual utiliza los contactos del chip inteligente.

6) Personalización: Este proceso consiste en incluir todos los datos que identificarán al titular de la tarjeta. Estos pueden ser el nombre, dni, telefono, dirección y cualquier otro dato necesario. Ahora la tarjeta deja de ser anónima para formar parte de una persona.

Finalmente se puede imprimir de un lado de la tarjeta una foto del titular y la información más importante. Esto se puede realizar por medio de nuestras impresoras de tarjetas.

Seguridad De las tarjetas inteligentes:

La seguridad es uno de los aspectos más importantes de las tarjetas inteligentes. Cada fichero tiene permisos de acceso que deben ser cumplidos para garantizar el acceso a la información.

En el proceso de fabricación de la tarjeta se pueden asignar los permisos de acceso a los ficheros. Normalmente se pueden distinguir los siguientes permisos.

Acceso libre: Los ficheros pueden ser accedidos sin restricciones.

Ficheros protegidos por claves: Se pueden aplicar claves a cualquier tipo de archivo, sea este de datos o configuración. La aplicación que quiera hacer uso de dicho archivo deberá negociar una conexión donde demuestre que contiene los permisos necesarios.

Ficheros protegidos por PIN:El PIN es un número que solo el usuario posee. Cuando se quiere acceder a un fichero protegido por PIN se le solicita al usuario su inserción. Se puede fijar un límite para la cantidad de veces que el sistema permite ingresar mal el PIN. Superado este límite se puede tomar una acción preventiva como suspender la posibilidad de ingresar el PIN por un tiempo determinado.

Consultenos por este producto.

<<<< Volver a tarjetas.

Productos Destacados